徐令予博客

考槃在涧,硕人之宽。独寐寤言,永矢弗谖。考槃在阿,硕人之薖。独寐寤歌,永矢弗过。考槃在陸,硕人之轴。独寐寤宿,永矢弗告。作者:徐令予

最近美国国家安全局 NSA 再次重申,在高度机密的国家安全系统 (NSS) 中不得使用量子通信QKD。QKD 被 NSA 正式判处死刑是在去年的年底,NSA 这次的举动更像是对 QKD 的尸体又补上了一枪。

后量子网络安全资源

简而言之,NSA 的观点就是二句话:

- 支持后量子密码技术 PQC;

- 否决量子通信 QKD。

全文直译如下:

美国国家安全局网络安全部门在后量子密码 PQC 上的立场

应我们国家安全系统 (NSS) 合作伙伴的要求,NSA 网络安全部门被要求分享其对 NIST 选定的后量子密码算法 PQC 的看法[1]。公开分享我们的分析和观点是 NSA 在努力保护 NSS 安全的过程中更加透明的一个重要组成部分。我们感谢 NIST 在推进后量子密码学的评估和部署中所做的一切努力,这对我们国家的国防至关重要。

NSA 已经审查了这些 PQC 方案的安全分析和性能特征,我们对那些强烈依赖于经过充分研究的数学问题的基于格理论的加密方案和某些特殊的基于哈希的签名算法充满信心。

美国国家安全局网络安全部门在量子密钥分发 QKD 和量子密码 上的立场

量子密钥分发 QKD 利用量子力学的独特属性,使用特殊技术生成和分发加密密钥。量子密码术使用相同的物理原理和类似的技术通过专用通信链路进行通信。

NSA 继续评估加密解决方案,以确保国家安全系统中数据的传输安全。除非克服以下限制,否则 NSA 不建议使用量子密钥分发和量子密码术来保护国家安全系统 (NSS) 中的数据传输。

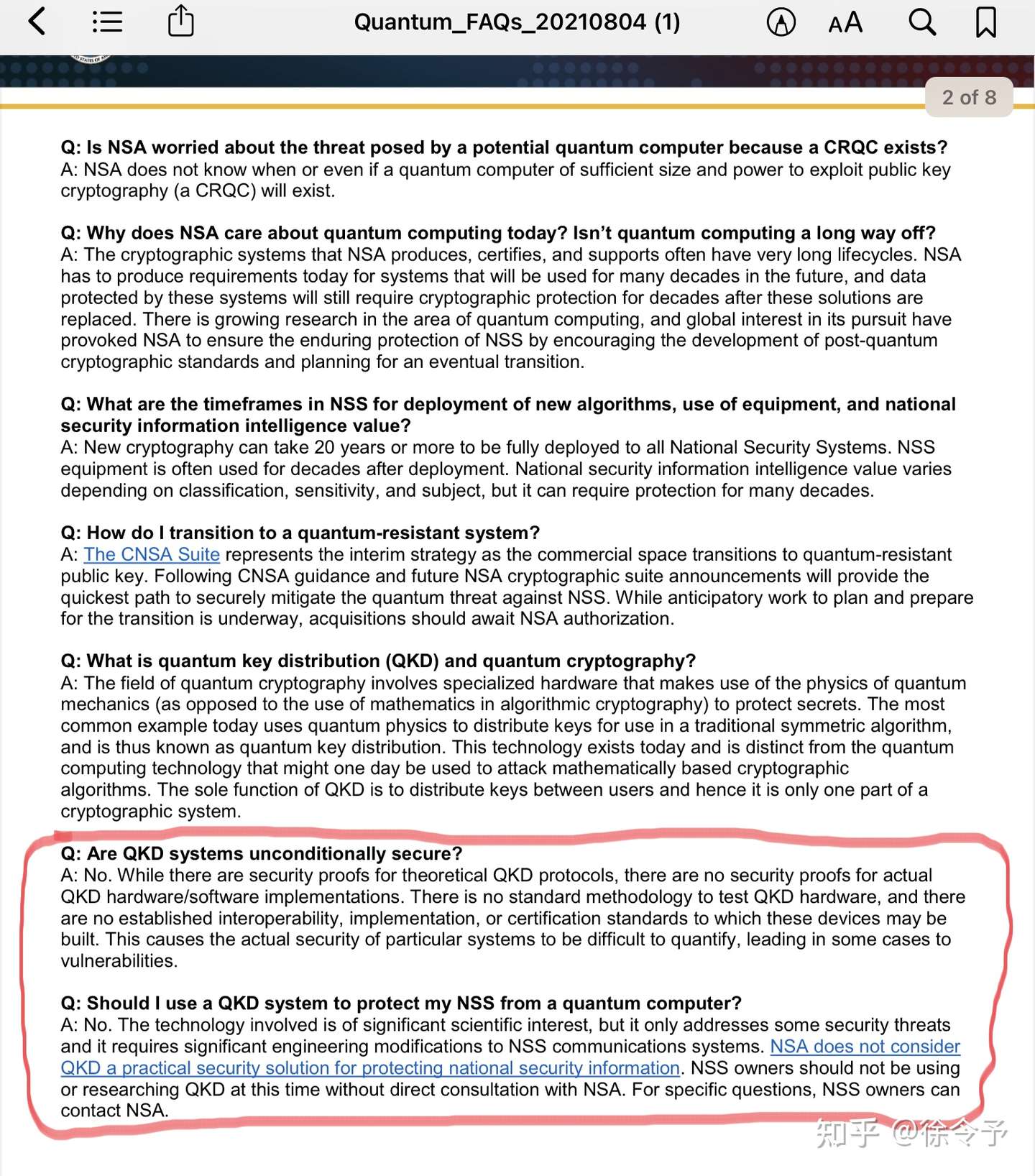

美国国家安全局关于量子计算机和后量子密码 PQC 常见问题解答

NSA 明确告知:

- QKD是无条件安全的吗?NO!

- 应该使用QKD吗?NO!

全文直译如下:

问:QKD 系统是无条件安全的吗?

答:没有。虽然 QKD 理论模型有安全证明,但是实际上 QKD 硬件/软件没有安全证明。没有测试 QKD 硬件的标准方法,也没有建立这些设备的互换、实施或认证标准。这使得特定系统的实际安全性难以量化,在某些情况下会导致漏洞。

问:我应该使用 QKD 系统来保护我的国家安全系统 (NSS) 免受量子计算机的攻击吗?

答:不可以。QKD涉及的技术具有重大的科学意义,但它仅涉及某些安全威胁,并且又需要对 NSS 通信系统进行重大工程修改。 NSA 不认为 QKD 是保护国家机密信息的可实用的安全解决方案。未经 NSA 直接咨询,NSS 所有者目前不应使用或研究 QKD。对于具体问题,NSS 所有者可以联系 NSA。

更多的问与答可参阅[2]。

美国国家安全局对量子通信作出新的表态后,得到了相关领域专家学者的正面反应。请看推特上的一个截图。

Nigel Smart:这不仅是美国国家安全局NSA否定QKD,所有严肃认真的密码学家都持有相同的观点。

Steve Weis: 我很高兴美国国家安全局在“关于量子计算机和后量子密码 PQC 常见问题解答”中否决了没有实用性的QKD。仍然有那么几个公司还在推销他们的一无用处的QKD产品。

请注意,Nigel Smart 曾担任世界密码协会副主席,是密码界公认的顶级大师。

我认识的几位学者给我的电邮中也表达了相同的观点,请阅读参考资料[3]。

去年年底,美国安全局对QKD的判决书发布后,中国信息学会首先就是通过举报企图封杀消息的传播,失败后他们再生“偷梁换柱”之计,在NSA报告的翻译上玩弄文字游戏,他们竟然对 NSA 原文中的关键结论作了删除或者篡改。请注意,他们删除和篡改的地方不是一处而是多处,不是隨意而是非常的精准。由此可知,他们非常清楚 QKD 的要害问题在哪里,我一直希望他们仅仅是无知,但现在的情况更让人担心,“如果一个人堕落到宣传自己根本不相信的东西的时候,他已经做好了干一切坏事的准备。”

所谓的“中国信息协会量子信息分会”只是一个民间的行业团体,他们与科大国盾量子的关系路人皆知,只要看看这个协会报告中的第一作者和致谢名单中都是何方神圣就一清二楚了。一个企业披上一件带有“中国”字样的马甲,真以为自己就有资格代表国家与美国安全局争夺量子通信的话语权,实在有点滑稽可笑。

在中国,与美国安全局具有等同地位的是中国国家密码管理局,美国安全局关于量子通信工程的政策发布后,中国密码管理局没有评论、一言不发,没有态度其实也是一种态度,此时无声胜有声。说什么不重要,重要的是干什么或者不干什么,量子通信国家干线的工地上静悄悄,一切尽在不言中。

对于美国国家安全局这次新的表态,不知中科大量子通信团队的某些领头人又会作出什么反应,希望别再闹出笑话了,让我们拭目以待吧!

参考资料

[1] 后量子网络安全资源

https://www.nsa.gov/what-we-do/cybersecurity/post-quantum-cybersecurity-resources/

[2] 美国国家安全局关于量子计算和后量子密码 PQC 常见问题解答

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF

[3] 电邮资料摘录

Hi Lingyu,

The last quoted link provides a good one-page summary on why QKD is not going to be used. But most of the reasons were known since day 1. Even the practical implementation loopholes were known for 12 years. I suppose the only recent change is that PQC gets standardized, which I predicted would be the last straw in killing off QKD. I suppose you would translate that page to Chinese and try to spread it in China.

Research physicists (as a community but of course not individually) do not understand engineering requirements and do not understand cryptography, and keep hyping QKD as a matter of fashion. The responsible people should know that quantum computation is similar in many ways.

Cheers,

H*****

Dear Lingyu and H*****

On the matter of QKDs, I rather still wonder why QKD researchers had not discussed with researchers on computational cryptography. At least some of them did as I cited in my slideshow, and concluded that combining QKD with non-ITS authentications would never make the system ITS.

although they still call an ad hoc solution that they combine QKDs with PQC.

Attacks on quantum key distribution protocols that employ non-ITS authentication (2015)

https://link.springer.com/article/10.1007%2Fs11128-015-1160-4

Best regards,