徐令予博客

考槃在涧,硕人之宽。独寐寤言,永矢弗谖。考槃在阿,硕人之薖。独寐寤歌,永矢弗过。考槃在陸,硕人之轴。独寐寤宿,永矢弗告。量子通信技术困境之五:密钥裸奔无可避免

目前已建和在建的量子通信工程其实只是“量子密钥分发”,就是利用量子物理原理在通信用户之间分发密钥,目的是为传统对称密码在加密和解密时提供必不可少的密钥。由此可知,“量子密钥分发”分发的不是“量子的密钥”,而是用量子手段分发“传统的密钥”。因此必须明白,“量子密钥分发”线路的两端最终得到的就是传统密钥的明文,它们就是一连串的“0”和“1”的传统电信号。

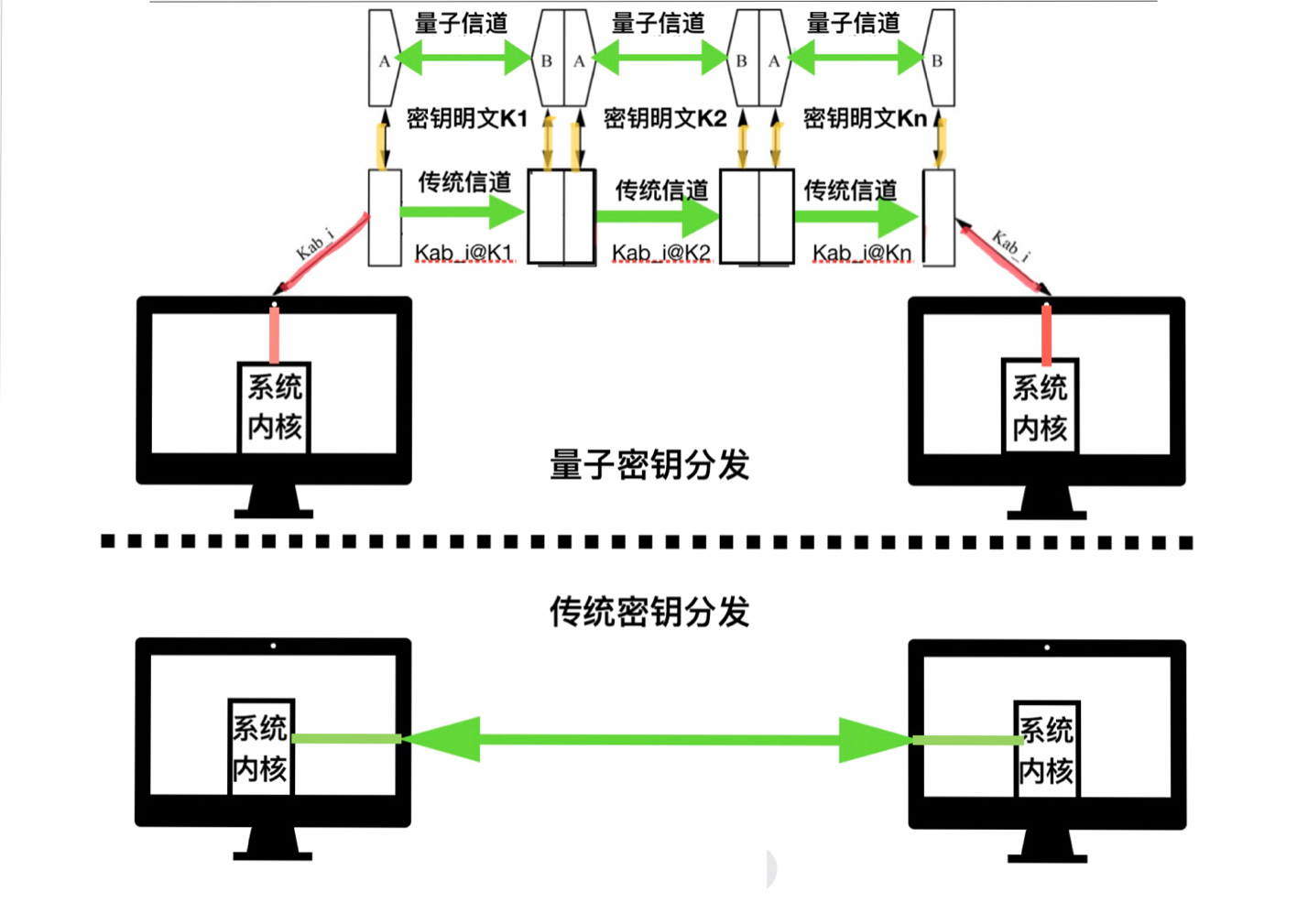

通过“量子密钥分发”在线路的两端产生密钥只是中间过程,密钥只有输入进计算机、智能手机等用户设备之中,最后提供给加密解密程序后才是“量子密钥分发”的全过程。而用户设备都是在它的系统内核中进行加密解密操作,密钥从“量子密钥分发”(QKD)送达“系统内核”必须经过二段路程:QKD设备 -> 用户设备外接口(图中红色线段);用户设备外接口 -> 系统内核(图中橙色线段)。

从QKD到系统内核的这二段路程对于密钥而言就是它九死一生的华容道,密钥在这条道上是毫无保护地一路裸奔,因为密钥在这二段路程上完全是以明文形式传输的[1]。虽然这二段路程的长度可以缩短到几个公分,但是只要这个长度不为零,无孔不入的黑客就有了窃取密钥信息的大好机会。“千里之堤溃于蚁穴”,同样的道理,传输密钥的万里通信线路上只要有几公分的安全隐患,整条通信线路就会毁于一旦。以目前的技术水平,让QKD与每个用户设备的距离缩短到几个公分以下根本不现实,即使到了将来QKD设备变成一个芯片,从芯片到系统内核依然存在密钥被窃的空间。

在传统密钥分发的过程中(见图片的下部),密钥本身是被加密后以密文形式传输的,密钥离开系统内核后全程以密文形式安全送达另一端的系统内核中,密钥的密文只有在接收端的系统内核里才被解密为密钥的明文。传统密钥分发一路绿灯,“全程不解密,神仙难下手。”黑客没有窃取密钥信息的机会。

对密钥全程加密传输是保障“传统密钥分发”安全的关键,加密技术可以使用公钥密码。公钥密码目前是足够安全的,抗量子攻击的公钥密码PQC也已经成熟,从工程角度来看传统密钥分发的安全性是有保障的。如果非要以原则说事,传统密钥分发也可以使用对称密码加密技术。如果认为对称密码也不安全,那么为什么“量子密钥分发”后要用对称密码加密解密呢?身份认证、可信中继站接力传递不都要使用对称密码吗?总不能认为量子通信工程用对称密码是安全的,别人用就是不安全的吧?“量子物理”无论有多高大上,也不能不讲理吧?

传统密钥分发对密钥加密的技术是安全的,更关键的是,传统密钥分发过程中密钥是全程加密传输,其安全性就远超“量子密钥分发”,而量子密钥分发过程中在多个地段密钥是裸奔的,造成了严重的安全隐患。

密钥分发技术的优劣主要取决于如何把密钥裸奔的机会减到最小。只要“量子密钥分发”设备无法布置在用户设备的系统内核里面,密钥分发过程中密钥裸奔就无可避免。所以“量子密钥分发”对于保护密钥安全绝对是成事不足,败事有余。

“量子密钥分发”过程中密钥裸奔不仅发生在上述的二段路程上(QKD设备 -> 用户设备外接口 -> 系统内核),其实在量子通信干线的所有可信中继站里面密钥也是多次反复裸奔(见图中黄色线段)。同样道理,密钥裸奔也发生在量子卫星密钥分发的卫星地面接收站里。量子通信可信中继站和量子卫星中密钥的裸奔问题已有专文分析,详见《量子通信技术困境之三:极不安全的可信中继站》。

无论是通过光纤还是使用卫星,“量子密钥分发”是用量子物理原理以明文方式分发传统的密钥,而不是分发量子的密钥。请注意,量子通信的要害是以“明文”分发“传统”的密钥。在量子信道中,密钥的信息受到量子不可克隆原理的保护也许还是安全的[2]。但是一出量子信道密钥信息没有任何掩护,它是完全裸奔的,密钥无时无刻不处于高危状态

“量子密钥分发”用昂贵的设备和光纤建立起量子信道,密钥或许在量子信道中有某种程度的安全,它们有点像华北抗日战场上的日本兵一刻也离不开铁路和公路干线,否则便是被动挨打的命,这种仗怎么打?“量子密钥分发”就是使用错误的武器、在错误的地方打了一场错误的战争。信息安全的攻防前沿不在密钥分发,传统密钥分发是安全的,使用物理手段解决数字世界的安全问题会衍生出许多副作用,战况常常是杀敌八百、自伤一千。

现今密钥的安全的攻防主战场不在分发过程中,而在存放和使用中。密钥在“分发”和“存放和使用”过程中面临着不同的安全威胁。在分发过程中,密钥都是用“公钥密码”或“对称密码”加密后始终以密文形式呈现的,所以尽管密钥分发时跨越千山万水,但是相对来说还是安全的。在密钥的管理过程中,密钥在计算机系统中常常不得不以明文的方式呈现,攻击者利用计算机系统中的各种漏洞可以直接取得密钥的部分甚至全部信息。

所以对于密钥安全而言,“分发”不是难堪处,“管理”方为大问题!从某种角度来看,其实“量子密钥分发”过程中的安全隐患也可归结于密钥的管理问题,“量子密钥分发”在密钥的“分发”上不具优势,却大幅增加了密钥在“管理”方面的难度和风险,这是为什么“量子密钥分发”没有什么工程现实意义的重要原因。关于密钥管理中的许多技术细节我另有专文分析。

本文在征求意见过程中,有人提出了一个问题:“量子密钥分发”过程中,密钥从QKD -> 用户设备外接口 -> 系统内核的二段路程上,为什么不可以也用传统密码加密后传输,这不就安全了吗?这是一个好问题。从工程角度看,确实可以把密钥加密后从系统内核送至QKD设备,这样密钥的传输就是安全的。但是请再问一句,那为什么不让密钥在加密状态下一路直接送达另一端呢?既然密钥在加密状态下送一公尺是安全的,送一千公里一样也是安全的,那么究竟还要量子通信干线做什么呢?

记得奥卡姆剃刀原则吗?“如无必要,勿增实体。”通过密钥分发的安全性分析再次证实量子通信缺乏工程化的必要性。

注释

[1] 本文在征求意见时,一位密码学专家(Cyberman)指出:不一定是线路传输,也可放在存储介质携带传递。但不论怎么样,“只要量子密钥接收器没有部署在加密终端中,量子密钥分发的安全性等同传统的密钥传递。”

[2] IT资深工程师李红雨评语:

我觉得这个陈述:"在量子信道中,密钥的信息受到量子不可克隆原理的保护也许还是安全的"可以拿掉,一方面,不可克隆原理不管准确与否(激光就是他们无法克服的解释困境,而且不可克隆原理的证明其实证明的向量分解形式的叠加态,可以反问的是,力的正交分解难道算是叠加态?),有个前提条件就是必须单量子,这是在实验室里面也无法实现的条件,是绝对理想化的物理环境,只要超过一个单量子,就绝对不安全;另外量通采用的诱骗态就更是弱激光强度与偏振信号调制与检出,其实都算不上什么单量子效应了,弱信号调制技术。所以觉得不用给量通的安全性做背书,在量子通道他们也不安全。还有传统密钥分发的安全性根本不是一个需要讨论的问题,因为这种分发过程本身就是采用标准的加密算法加密发送的,密钥的安全性与加密算法的安全性等价,如果量通分发的密钥仍然用在传统加密算法上,起码他们还是承认传统加密算法的安全性,那么就不存在密钥分发安全性这个伪问题。不能为了单纯引入量子这个角色到密码领域这个目的,来臆造一个不存在的所谓密码危机。

[3] 量子通信工程的技术困境汇总: