徐令予博客

考槃在涧,硕人之宽。独寐寤言,永矢弗谖。考槃在阿,硕人之薖。独寐寤歌,永矢弗过。考槃在陸,硕人之轴。独寐寤宿,永矢弗告。量子通信神话之一:量子通信在理论上是无条件安全的

作者:徐令予

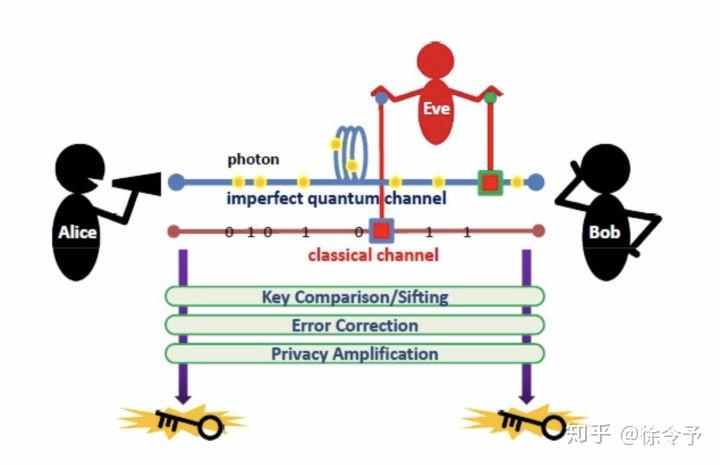

所有已建或在建的量子通信工程都不是新的通信技术,它们也不是保证通信安全的独立完 整的密码系统。量子通信工程也与量子纠缠毫无关系,它们其实只是利用量子偏振态为通 信双方协商获得共享密钥的一种硬件技术,简称“量子密钥分发”技术(QKD)。

BB84协议是QKD的技术实施方案,它早在1984年就提出来了。三十多年过去了,环顾全 球,量子通信究竟又争得了多少认真而又自愿付费的用户呢?比起数十亿的互联网技术、 公钥密码、数码相机和无线移动设备的用户数,量子通信用户的真实数字从来都不好意思 晒出来的。请注意,这些几乎都是同时代的技术,数码相机和无线移动技术开始得还要晚 一些。这些技术从无到有迅猛发展,很快?入了寻常百姓家,成为了今天人们不可或缺的 工具,唯有量子通信名落孙山。这背后是有着深刻的原因的。

其于量子力学原理的QKD本质上是一种硬件技术,与传统密码这种数学化的软件技术相 比,QKD工程的建设维护成本昂贵、组网困难、密钥分发效率低下、可靠性差。它既不 可能替代传统密码技术,又很难与传统密码兼容配合。量子通信一开始就站到了历史的错 误一方,背离了这几十年互联网引起的通信技术发展的主潮流。

QKD的这些先天基因缺陷阻碍了该技术的发展和推广。但是人们却迷信“量子通信在理论 上是无条件安全的。”?期以来,量子通信就是靠着这根救命稻草勉强维持到了今天。

关于“量子通信在理论上是无条件安全的”的论述大致是这样的:1)量子通信中的甲乙双 方可以通过光子的量子状态传递密钥,量子力学的“量子不可克隆定理”保证了第三方无 法截取测试这些光子的量子状态而又不改变它们,因而“任何窃听必然被发现”,这就保 证了密钥仅为甲乙双方共享;2)甲方使用共享密钥加密产生的密文只能被乙方解密,没 有任何第三者可以破解;3)由于传递的密文是不可破解的,甲乙双方的通信就是无条件 安全的。

其实这三段论述全是错的。第一段違反了物理学原理;第二段是以偏概全,缺乏对香农的 “保密系统的通信理论”的全面理解;第三段是对密码学通信安全标准的误解。本文列出 三篇有代表性的相关论文作为依据,对上述三个方面的错误逐一作出如下的分析和批评。

A)物理原理只能证明量子密钥分发是不安全的

量子通信关于安全性的论述中给人一种错觉,似乎量子通信的甲乙双方在分发密钥时只发 生了量子物理过程,量子物理中的不可克隆定律就可保证量子密钥分发的绝对安全。问题 出在量子通信中的双方都是生活在宏规世界中的人,他们是不可能直接发射、控制和测试 光量子的。发射、控制和测试光量子必然需要调控光源、变更滤波器件、和转换光电信号,这一系列过程就必须依靠电磁作用力,甚至会涉及机械力。这就必然会产生相应的电 磁辐射,如果有机械运动则还会有声波产生。这些电磁辐射和声波是不服从“量子不可克 隆定理”规律的,第三方攻击者完全可以通过探测相应的电磁辐射和声波来窃取密钥信息 而不被察觉的。

不可否认这些电磁辐射和声波都非常微弱,但是在理论上它们绝不是零存在。我们千万不 能低估现代探测技术的威力,要知道现代信号处理技术甚至可以探测到十多亿光年之外的 引力波,认为几十米外的电磁辐射无法探测是毫无科学根据的。当然在QKD二端可以设 置法拉第屏蔽网,但是这只能降低但不能彻底消灭电磁辐射,对声波的绝对隔离也极为困 难。QKD的通信二端又有光纤连接,另外还一定要有电气线路连接用作信号对比和纠 错,要完全消除这些地方的电磁洩漏是不可能的任务。

原则上,我们完全可以在量子通信的线路两端建立针对电磁辐射和声波的高灵敏度多频段 的接收设备,然后把所有信号先记录下来。每年一百万美元的小额预算将足够让攻击者每 秒存储一千兆字节的数据。有了这些大数据,再加上AI算法,攻击者就可以获得甲乙双方 通过量子通信传递的密钥的部分或全部信息。

如果目前的算法和计算机的能力还不足以破解量子通信传递的密钥,但是我们可以把所有 相关数据先存放下来,隨着技术的?速进步,这些量子通信传递的密钥总有破解之时,至 少你是无法证明永远无法破解的。嘿嘿,怎么听上去有些似曾相识。

一点没错,这里用的逻辑完全拷?来自量子通信的推动者,我可不敢掠人之美。明明目前 的公钥密码没有问题,量子计算机对它的安全威胁还在遥远的未来。但量子通信的推动者 辩称:虽然对公钥密码目前是无法破解,但是敌人可以先把密文截取并存放下来,你没有 办法证明以后的技术也破解不了吧?为了应对将来潜在的?险,尽管量子通信工程技术不 成熟也必须仓促上?。

但是现在用同样的逻辑推理可以证明量子通信同样也是不安全的。对量子通信的攻击也不 需要“实时”完成;攻击者也可以保存信息供将来解密;攻击者而且也可利用未来更强大 的技术。量子通信比他们想要替代的公钥密码具有更严重的安全隐患,(而且量子通信也 根本无法替代公钥密码,这在本文的后面还会给出证明)。那么现在建设量子通信工程的 理由究竟又在哪里呢?我这是“以其人之道,还治其人之身。”

量子通信的收发方可以通过屏蔽等方法降低电磁辐射,但是公钥密码也可以通过加?密码 ?度让破解变得更加困难。一般而言,电磁辐射的降低对攻击者困难会带来多项式增?, 但是密码?度的增加会给破解困难造成指数式增?,破解量子通信比破解公钥密码更简单 容易。能够攻击公钥密码的量子计算机还在遥远的未来,但是攻击量子通信只需功能强大 的电子计算机,攻击现在就可开始。须知破解密码有非常强的时间性,密码被今年破解与十年后破解的意义差之十万八千里。即然破解量子通信更为容易更可提前,那么急于要用 量子通信去替代公钥密码的用意究竟又在何处?

千万别以为前面的分析仅是纸上谈兵。相反,自从BB84协议问世以来,通过类似手法成 功破解量子密钥分发的例子已经发生多起,专家把此类方法定义为“旁道攻击”。

量子通信专家Gilles Brassard对量子通信的安全性的评价十分幽默:“unconditionally secure against any eavesdropper who happened to be deaf!”

译文:量子通信可以“无条件地抵御任何失聪的窃听者!”他的真正意思就是批评量子通信能够防御的只是那些侦探行为受到限制的攻击者。他的批评其实与前面的分析殊途同 归、不谋而合,都是从全息原则(holographic principle)出发否定了量子通信在理论上的 无条件安全性。

其实除了全息原则外,在物理原理层面上,量子通信的理论安全性还受到诸多其他的批评 和质疑。比较特出的有:量子近似克隆攻击;利用将来的量子计算机对BB84传送的量子 位作纠缠、存贮和事后测试;量子引力场的潜在?险等等。对这些问题感兴趣的请先阅读 本文参考文献[1],然后顺藤摸瓜可以找到许多更有价值的资料。

所有这些论文都告诉我们,从物理原理层面唯一能确定的是:量子通信在理论上的无条件安全性是无法证明的。

B)香农的“保密系统的通信理论”不支持量子通信的无条件安全性

上面我们已经明确指出:量子通信在理论上的无条件安全性是无法证明的。现在我们退一 步,让我们立法不准使用物理全息原理收集和存贮广谱的电磁辐射,用法律和警察来保护 密钥分发的绝对保密性,假设甲乙双方通过量子通信获得了绝对安全的密钥,那么甲乙双 方的通信就能无条件保密了吗?遗憾的是,这个结论依旧是完全错误的。错误的根源是对 香农的“保密系统的通信理论”的误解。

首先需要说明,目前的所谓量子通信指的就是量子密钥分发(QKD)。甲乙双方通过QKD传 递的不可能是任何有意义的秘密,发送方通过QKD甚至无法送出“Hello”这样一串简单的 字符。QKD只是让甲乙双方协商出一串毫无含义的0和1的二进制数字。甲乙双方共享了 这串数字后用它作为密钥,甲方用此密钥对需要传递的信息加密后把密文通过任何不安全 信道发送给乙方,乙方用共享的密钥对密文解密,得到明文。

如果量子通信真的可以保证甲乙双方的密钥不被任何第三者破获,那么他们之间的通信就 真能做到无条件保密吗?又错了!让我们先看看如何才能保证甲乙双方通信内容绝对不会被第三者破解,对此香农列出了三 个条件:

1)密钥的?度跟明文一样;

2)密钥是一串真随机字符串;

3)每传送一次密文后都更换密钥,即“一次一密”。

满足这三个条件的密钥又叫做“一次性便笺”(one-time pad)。信息论鼻祖香农(Claude E. Shannon)从数学上证明了:密钥如果满足这三个条件,就能确保通信的绝对秘密 (unbreakable)。意思是攻击方无论有多强的计算能力,都不可能从密文中得到任何信 息,密码学者又把此定义为信息理论级安全(information theoretic security),用来替代 “无条件”、“绝对”这类非专业词汇。

用上述三个条件来审视量子通信。第一和第三个条件在实际应用中很难满足,这里先按下不表, 对此会另有专文作详细分析。我们现在先把目光聚焦在第二个条件上,这是本文的第二个 重要话题。

密钥是一个真隨机数是保证通信绝对秘密的关键。一个二进制的真隨机数就是其中每位出 现“1”和“0”的几率完全相等各为50%,而且所有位于位之间的取值必须完全独立。真隨 机数的定义看似简单明了,但要实现却非常困难。产生真隨机数的密钥不仅?年来困扰着 传统密码界,事实上也一直是QKD发展的重要障碍。

这里必需强调指出,量子物理中利用量子态隨机坍缩产生真隨机数与QKD通过BB84协议 产生隨机密钥是二个完全不同的概念。在BB84的过程中,代表密钥的量子状态在产生后 要经历:传输、干涉、测试、比对、纠错等一系列复杂的过程。其中的干涉不仅有被动的 噪声干扰,更有攻击者的主动干涉。攻击者甚至可以截取光量子后把某些特定状态的光量 子丢弃,破坏密钥的隨机性。攻击者也可通过在量子信道的干涉同时,观察通信双方在公 开信道上交换对比信息来获取密钥的隨机性规律。总之,QKD交换分发的密钥不可能是 真隨机数。这再一次告诉我们,所谓“量子通信在理论上是无条件安全的”是没有科学依 据的。

密码学界都知道,密钥稍微偏离真隨机数会导致密码保密性的大幅下降。特别对于已知明 文攻击,攻击者根据密文与部分明文的映射中得出密钥的部分信息,由于密钥非真隨机 数,攻击者可以利用密钥位于位之间的关联性,大大提高密钥被破解的可能性。

密钥的隨机性就是密码的生命线,所以密钥随机性的机制和定量分析就成了研究量子通信 理论安全性的关键。在网上你只要查询这些讨论QKD安全性的论文,绕不开的就是密钥 隨机性的定量分析。从这些论文可以看出专家们对QKD的安全的定量分析模型和算法至 今仍未达成共识。这也从另一个?度告诉我们,关于QKD安全的理论基础远未夯实。

尽管在QKD的理论安全性的分析评估方法上存在各种分歧和争论,但是专家们的认识有 一点是共同的:QKD离开“信息理论级安全”差距甚远。

Horace P. Yuen(美国?北大学电子和物理系教授,1996年获得国际量子通信奖,2008 年他又获得了IEEE光子学会的量子电子奖。)是量子通信安全领域国际上公认的学术权 威,他对QKD安全性发表了一系列重量级论文,受到了国际上不少同行的支持。

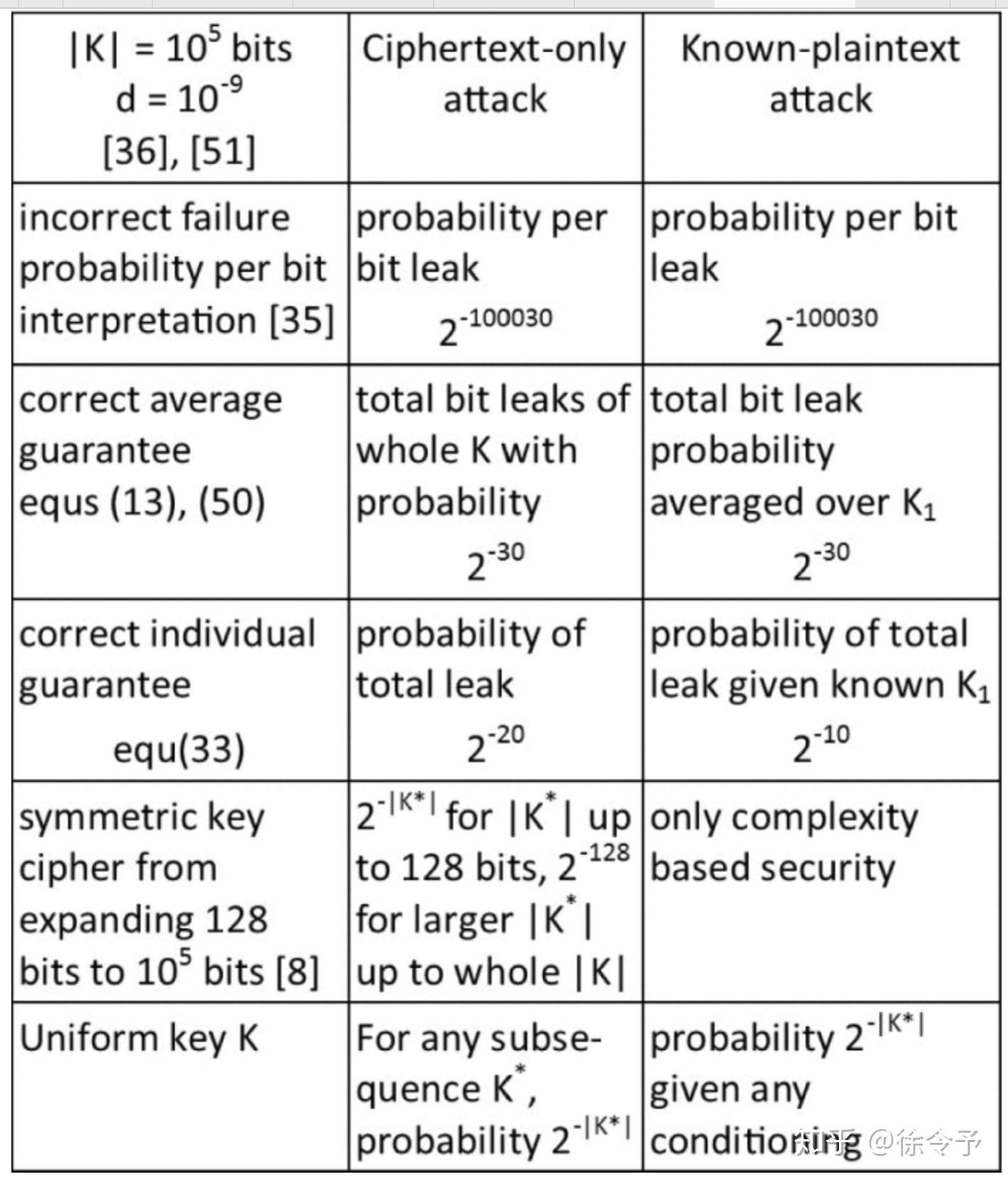

Yuen教授2016年发表在IEEE上的论文:量子通信安全性(Security of Quantum Key Distribution)[2]。下面就是该论文的第一张图表。

该图表显示了当密钥的总位数为10^5(100000位)时,各种不同质量的密钥(横排)对应 于纯密文攻击和已知密文攻击(竖列)的成功概率。图表含有许多信息,但有一点非常明 显:理论上,一个100000位的真随机数密钥被破解的成功几率约为1/2^100000,而QKD 产生的密钥的被成功破解的几率升高为1/2^30。如果折算成十进制破解几率大致分别为 1/10^30000 和 1/10^10 ,( 1/10^30000 << 1/10^10)

由此可?,QKD与信息理论级安全(即俗称的无条件安全)差了三个数量级都不止。请 注意,这里的数据是理论分析的上限,QKD的各种实验和工程项目的安全性比理论数据 还要再差近一个数量级。

至此可以肯定:“量子通信在理论上是无条件安全的”这个结论是错误的。因为: 1)物理原理不能保证通信双方通过QKD交换分发的密钥具有绝对的私密性;2)QKD也不能保证分发的密钥是真随机数;使用QKD分发的密钥加密得到的密文就存在被第三方破解的?险。

更可怕的是攻击者可以同时利用上述二个漏洞,一方面利用物理全息原理收集、贮存和分 析大数据,得到QKD分发密钥的部分信息,然后在此基础上从密钥隨机性的不完善中得 到密钥的更多信息,再依靠已知明文的片断,极大地提升破解密文的概率。对量子通信安 全性的担心才是英国情报部和美国空军拒绝使用量子通信的最重要的原因[3]。

本文引举的论文作者Horace P. Yuen教授是量子通信安全领域公认的权威,他又是美国 ?北大学物理系教授,所以他的批评更受人注目,他的众多支持者中包括了好几位日本量 子通信领域的专家教授,请阅读相关论文[4]。

C)量子通信远未达到密码学意义上的通信安全标准

现在让我们退步再退步,让我们立法不准使用物理全息原理收集和存贮广谱的电磁辐射, 以保证密钥分发的绝对保密性。再退一步,假设研究人员彻底放弃BB84协议发明了一种 全新的QKD的方案,该方案保证分发的密钥是真隨机数(而且相关人员因此获得了诺? 尔物理学奖)。那么这种新的QKD技术就真能保证通信的无条件安全了吗?非常不幸, 答案还是否定的。

这里存在一个严重的常识和逻辑错误。许多人把通信保密性错认为就是通信的安全性。当 然通信安全一定要求通信内容的保密性,但是只有通信的保密性却不等于通信就是安全 的。通信的安全性有着比保密性更高更强的要求,它不仅要求通信双方传送的内容不能被 任何第三者知道,还要确认收发方各自的真实身份,还必须确认通信内容的完整性和不可篡改性,另外还要保证通信的稳定性和可靠性。所以通信的安全性至少应该包括通信的保 密性、真实性、完整性、和可用性。

没有通信的真实性和完整性,通信双方无法确认对方的真实身份,就会出大乱子。在量子 通信开始时如果甲乙双方的真实身份无法确认,攻击者在通信线路中间对甲方冒充乙方, 同时对乙方冒充甲方。甲方与攻击者之间、攻击者与乙方之间照样可以顺利分发得到二个 密钥,然后甲方把通信内容加密后传送给了攻击者,攻击者用第一个密钥解密获得了全部 通信内容,然后再把通信内容用第二个密钥加密后传送给乙方,乙方用密钥解密得到通信 内容。甲乙双方还以为依靠量子通信完成了无条件安全的通信,谁知攻击者在暗处偷笑: 量子通信传递的秘密“尽入吾彀中矣。”

量子通信自始至终把重点放在了通信的保密性上,误以为绝对保密性就等于通信的无条件 安全性,把自己带入了深坑中。事实上,通信安全远非只是通信的保密性,在一些应用场 合通信的保密性甚至不是最重要的。举个例子,客户通过支付宝或微信购买大并油条,在 这个通信过程中,客户买的大并油条究竟付了几元几?,对于这一类数据用量子通信作严 格保密意义很大吗?但是客户必须确保钱是付给了确定的商家,没有被隔壁老王家收去 了,这恰恰才是最为重要的。客户当然更不希望由于量子密钥分发的低效率而在上班的早 高峰时段因为买大并油条而耽误几个小时[5]。

由此可知,互联网不仅极大的改变了人们相互通信的方式,同时也对通信安全提出了全新 的标准和要求。量子通信的BB84协议初创于互联网的婴儿期,对互联网发展前程缺乏预 ?。量子通信用物理原理依靠硬件去追求通信的绝对保密性,从一开始就站到了历史的错 误一方,完全脱离了这几十年互联网引起的通信技术发展的主潮流。

通信的保密性、真实性、完整性、和可用性共同保证了通信的安全,它们是不可分割的集 体缺一不可。量子通信不仅在理论上无法保证通信的绝对保密性,它对保证通信的真实 性、完整性、和可用性等方面更是捉襟?肘、难有作为。“量子通信在理论上是无条件安 全的”这句话听上去更像是一种讽刺。

最后总结一下。 1)从物理原理来看,量子通信无法保证密钥分发的无条件安全;2)信息理论指出,由 于量子通信分发的密钥不是真隨机数,用这样的密钥作加密就不可能达到信息理论级安 全;3)密码学定义的通信安全包括了通信的保密性、真实性、完整性、和可用性,它们 是通信安全不可分割的组成部分。再高的保密性也不能保证通信的无条件安全性。

简而言之,量子通信既没有能力保证密钥的安全性,又无法保证密钥是真隨机数,所以量 子通信在理论上不是无条件安全的。理论上量子通信的保密性的上限仅与传统对称密码持平,而在通信的真实性、完整性、和可用性三个方面的纪录都是不及格。量子通信相比传 统密码的优势就只剩下戴在头上的“量子”这个光环了。

量子通信头上的这个“量子光环”必须拿出来天天讲、年年夸,原因很简单,一项技术没 有了真功夫还能怎么样?这与没自信的人最喜爱名牌服饰的道理是一样的。相反,真正有 底气的技术都不希罕外包装的,其实半导体和激光这两种技术均与量子物理关系非常紧 密,为什么没人反复宣传“量子半导体”和“量子激光”?一句话:“别整那没用的。”

[1]https://sidechannels.cr.yp.to/qkd/holographic-20180312.pdf

[2]Security of Quantum Key Distribution

https://ieeexplore.ieee.org/document/7403842

[3] https://www.guancha.cn/XuLingyu/2018_10_31_477593.shtml

[4] A Correct Security Evaluation of Quantum Key Distribution http://www.tamagawa.jp/en/research/quantum/bulletin/pdf/Tamagawa.Vol.4-1.pdf

[5] Spooky Security at a Distance: The Controversy of Quantum Key Distribution https://asz.ink/2016/10/07/spooky-security-at-a-distance-the-controversy-of-quantum-key-distribution/