2021 (63)

京沪量子通信干线该收摊了

作者:王雪金博士

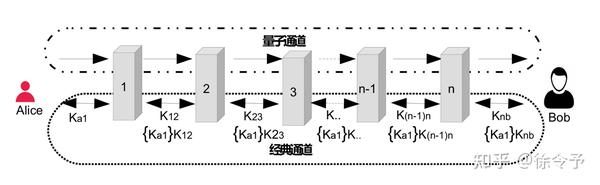

京沪量子通信干线是基于 BB84 但又引入了可信中继。简单的说就是Alice 和Bob之间有n个可信中继站。

首先Alice 和1号中继站基于BB84产生密钥Ka1。1号和2号之间同样基于BB84产生密钥K12。2号 和3号之间产生密钥K23。1号用K12 对密钥Ka1进行加密然在经典通道传递{Ka1}K12到2号中继站。 2号先用K12解密得到密钥Ka1,然后用K23对密钥Ka1加密。再将加密后的密钥传到3号中继站。依次类推接力传递。京沪量子干线的密钥是在经典通道经n次加密解密接力传递最后将密钥Ka1传到Bob手上。注意:密钥在中继站是完全裸露的。

由此可见密钥产生的整个过程已严重违背BB84协议。BB84之所以被量子通信业界接受其安全性原因有二个。一是密钥不经传递所以不怕窃听;二是通信两方能够侦测到是否被第三方窃听。 现在对Bob来说变成"这是Alice给你的密钥。我们(中继站)没有偷看也没有拷贝,同时保证所有的 中继站绝对没有被外人偷窥,请想信我们,给你的密钥是绝对安全的。" 因此,京沪量子干线提供的安全感是虚假的。

京沪量子通信干线局部使用了BB84,但就整体而言跟BB84已没有关系。就像把n段的钢筋用浆糊粘成长钢筋,那还能算是根钢筋吗?吹嘘京沪量子通信"绝对安全性"不说欺骗但起码诚信是有问题的,如果这不算挂羊头卖狗肉那起码是卖注水肉。

有位科谱牛人在对京沪量子保密通信及互联网的科普中曾说"但是跟经典通信比,安全性还是要高得多。因为在经典通信中,漫长的通信线路上每一点都可能泄密,每一点你都要防御。现在 你只需要防守明确的n-2个节点,防线缩短了很多。" 看来他并不熟悉TLS,特别是有关密钥分发部分。你我每天上网必然用到TLS,其中ECDHE是最通用的密钥分发手段。由于加密密钥不经传递实时导出所以具有前向安全性。根本不需要每点设防。

现在回过头来看美国 NSA 及英国 GCHQ 的QKD白皮书就能理解为什么那兄弟俩异口同声的说不支持各自的国家安全系统采用QKD。法国及欧盟也表明了同样的态度。很希望中国的相关决策部门发表类似的白皮书。

去年七月美国能源部发表了量子互联网的蓝图。那十年计划有明确的里程碑。从校际, 市内, 城际到州际一步步建立全美的量子互联网。同京沪线完全不同的是美国的量子互联网将采用量子纠缠+隐形传态,完全摒弃了BB84,这是真正意义上的量子互联网。美国政府未来5年在量子互联网上的投资总和不及一家华尔街银行一年的 IT 预算。蓝图很宏伟但每年仅2亿美元的资金估计也走不远。

基于可信中继的量子互联网是没有前途的,它不可能成为真正意义上的量子互联网。事实一再告诉我们"可信"是最不可信的! 京沪量子干线虚假的安全感严重损害其客户的利益。不清楚他们是自愿还是被忽悠后上的京沪量子干线那辆马车的,他们早晚会意识到上当受骗而选择离开。京沪量子通信干线该收摊了!