徐令予博客

考槃在涧,硕人之宽。独寐寤言,永矢弗谖。考槃在阿,硕人之薖。独寐寤歌,永矢弗过。考槃在陸,硕人之轴。独寐寤宿,永矢弗告。修修补补还是推倒重建 量子通信陷入两难困境

作者:徐令予

量子通信技术是利用量子力学原理为传统密码系统分发密钥。一种技术从原理到工程实施一般都会有不同的途径和方案,例如利用原子核裂变释放能量可以制造原子弹,制作原子彈的材料可以釆用铀235或者钚,具体方案又有枪式和内爆等。一种技术的效果和优劣不完全取决于它釆用什么原理,更关键的是决定于实施的具体方案。许多时候,原理看上去是“头顶光环、美轮美奂”,方案出炉却是“歪瓜裂枣、面目全非”。

量子通信在工程实施中也有多种不同的技术方案,这些技术方案又称为协议,例如BB84协议、E91协议、B92协议和 MDI-QKD 协议。这些协议各有所长,安全性能也有高低不同。所以争论量子通信是否安全没有什么意义,真正应该关心的是量子通信的某某协议是否安全。因此通常都是“外行看原理,内行看协议。”

中国已建的所有量子通信工程使用的都是BB84协议的改进版—诱骗态,这种技术方案在测量端存在许多严重的安全隐患[1],而且至今没有妥善的解决办法。这可不是我的主观判断,中科大量子通信团队公开发表的论文中白纸黑字这样写着:

“尽管安全补丁可以抵御某些[对测量端]的攻击,但补丁对策本身可能会打开其他漏洞。结果,这可能会引入另一层安全风险(参见:Huang等人,2016a; Qian等人,2019; Sajeed等人,2015b)。此外,安全修补程序的主要问题是它们仅阻止已知的攻击。对于潜在的未知攻击,对策可能会失败。因此,安全补丁只是临时的,它已经违背了QKD的信息理论安全框架。”[2]。

由此可知,所有已建的量子通信干线都不是绝对安全的,恰恰相反它们都是绝对的不安全。造成今日的尴尬局面有客观因素,但是量子通信推动者的主观失误要负主要的责任。

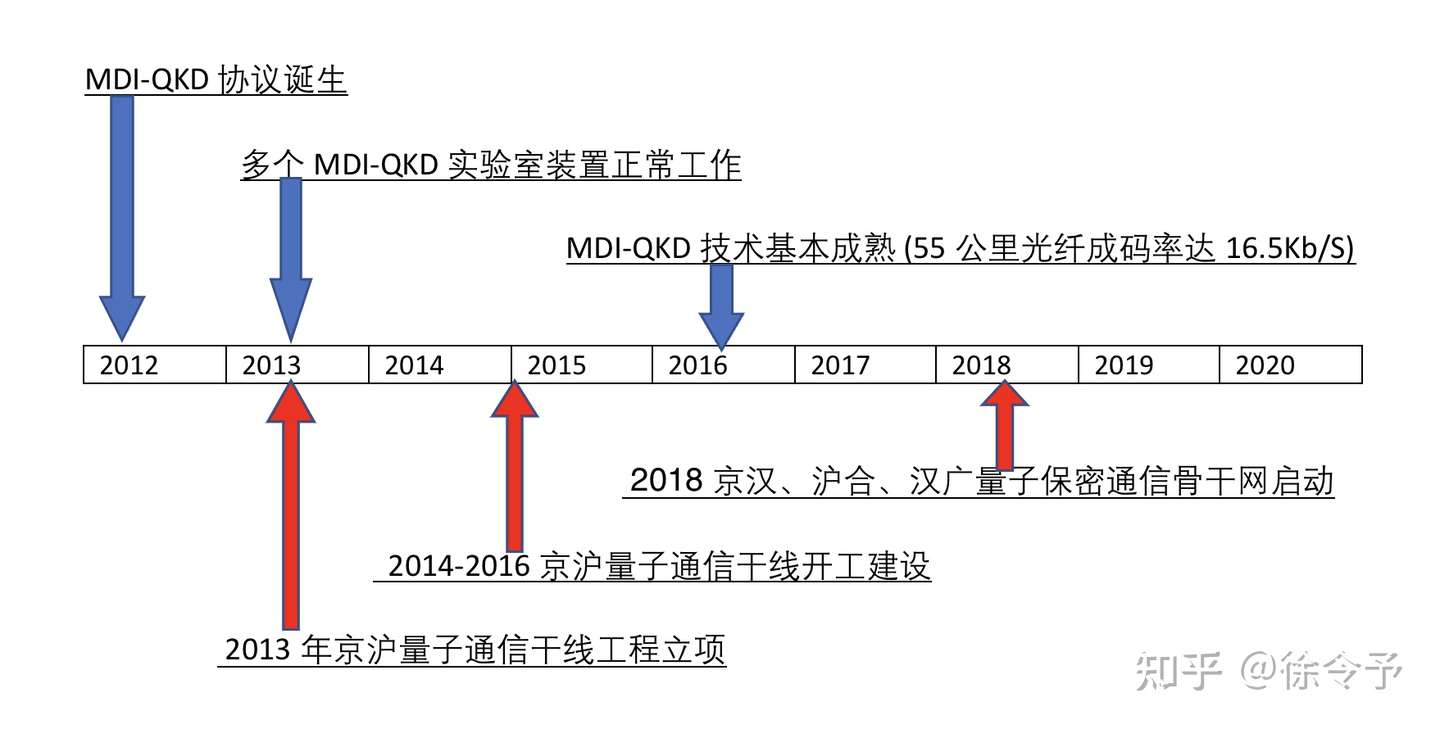

解决测量端安全隐患存在较好的一揽子解决方案,即“测量设备无关量子密钥分发”(MDI-QKD)协议[3]。MDI-QKD 协议诞生于2012年,2013年己有多个实验室成功实现该协议,到了2016年 MDI-QKD 在传输距离、密钥成码率等主要技术性能得到大幅提升,已经具备了替代老旧的BB84方案的可能。

京沪量子通信干线立项于2013年,是在 MDI-QKD 诞生之后,工程建设期中 MDI-QKD 日趋成熟。如果工程略为推迟一点,全部工程就可以采用先进的 MDI-QKD 方案,京沪量子通信干线至少就不用为测量端的安全隐患而烦恼。

最令人费解的是,量子通信沪合、京汉、汉广等干线立项已经到了2018年,这时候MDI-QKD 技术已经相当成熟,但是它仍被工程决策者拒之门外,这无论如何也很难自圆其说。

与目前使用的BB84诱骗态相比,MDI-QKD 的工程成本会更高一些,密钥的成码率可能也低一些。但是量子通信工程的目标是建设高安全性的密钥分发设施,那么工程成本和成码率就不应成为主要的考虑因素,至少不能为了节省工程成本提高成码率而牺牲安全性,否则建设量子通信工程意义究竟何在?

唯一的解释是,量子通信工程的推动者从一开始就没有打算建设一条绝对安全的密钥分发干线,他们从立项开始就在安全标准上放水,决定放弃使用 MDI-QKD 方案就是一个最好的证明。

量子通信工程推动者拒绝采用 MDI-QKD 的借口可能是“要与时间赛跑”,但是从上图的时间节点来看,这个借口是十分勉强的。即使为了釆用 MDI-QKD 把京沪量子通信工程略为移后几年,绝对是利大于?,毕竟工程建设是百年大计,安全稳妥应该压倒一切。

事实上量子通信工程的急迫性根本就不存在。量子通信工程只是用物理手段为通信双方分发一个隨机数,用它作为密码加密解密时的密钥,又称为量子密钥分发QKD。必须明白,远在QKD出现之前密钥分发就有了多种成熟有效的技术,QKD既不是密钥分发的唯一方案,更不是密钥分发的安全有效方案。

目前,密钥分发在企业专网上使用对称密码为主,在互联网上则使用公钥密码。理论上,量子计算机破解密码的威胁也仅对公钥密码有效,而高端绝密信息很少会在互联网上传输,所以QKD即使能替代公钥密码其意义也是十分有限的,如果它真能做到的话。

况且,大型实用的量子计算机还在末定之天,公钥密码也远非像宣传的那样脆弱不堪。应对未来的抗量子攻击的公钥密码(PQC)技术也比量子通信(QKD)更成熟更有效。

所以从根本上看,量子通信工程没有必要性更不具备急迫性,京沪量子通信干线建成三年多来“门庭冷落车马稀”的现状就是是最好的注解。如果量子通信工程是国家一日不可须臾的战备工程,那么理应快马扬鞭加速建造,但是国家量子通信骨干线的进度不仅没有加速反而是连年减速,这一二年更是断崖式减速,这再一次证明量子通信工程的急迫性完全是子虚乌有。

虽然从国家利益来看量子通信工程完全不具备急迫性,但是某些设计生产量子通信设备的利益团体却有着他们自己的打算,对于他们来说尽快销售他们的产品是最要紧的,当然去科创板上市更有急迫性。

急匆匆地把产品销给了各级政府,火燎燎科创板也上市了,留下的好几条量子通信干线使用的却是安全漏洞百出的老旧方案,明知有较安全的MDI-QKD技术方案却不予采用,这使工程的未来发展陷入深深的困境。

由于MDI-QKD与旧方案BB84诱骗态不兼容,如果新建的工程采用新的方案MDI-QKD,那么已建成的量子通信干线必须全盘推倒重来,否则的话新建的量子通信干线势必又只能继续使用旧方案。这就是量子通信工程今日陷入两难困境的一个重要原因,正可谓,“一着不慎,满盘皆输。”

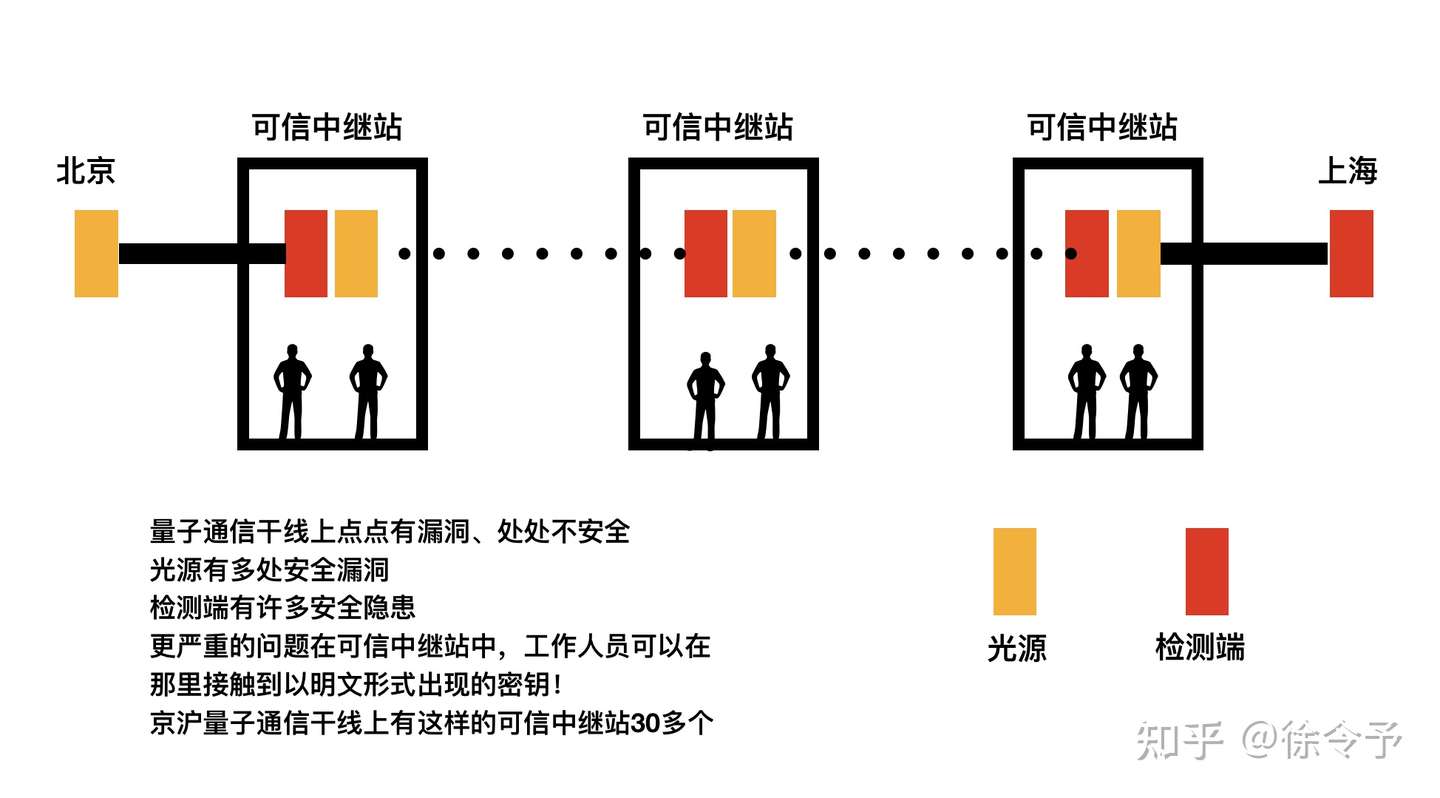

有必要指出,MDI-QKD 只是解决量子通信QKD在测量端安全隐患的相对较好的一种方案,它不是绝对安全的方案,况且量子通信的安全问题也远非只存在测量端。近年来就在 MDI-QKD 的光源端发现了好几处安全漏洞,至今也没有完整有效的对策[4]。QKD 的可信中继站里的问题更多更严重,而且在可预期的未来难有工程解决方案[5]。

量子通信工程从光源到可信中继站再到测量端是“处处冒烟、点点失火”,从头到尾没一处是安全的可靠的。在高安全性的需求领域,根本就不可能采用量子通信工程来分发密钥的,所以量子通信产品至今无法进入国家的核心密码和普通密码系统之中。其实按目前情况,量子通信产品是否能通过商用密码标准审核都要打上一个问号。量子通信工程就是“绣花枕头一包草”。

其实令我反感的,远不是量子通信的无能,而是它所戴的漂亮光环。

参考资料

[1] QKD检测端的安全隐患主要可归结为以下几类:

- 检测器效率不匹配攻击 (Detector-efficiency mismatch attacks)

- 波长依赖性攻击 (Wavelength-dependent attack)

- 检测器控制攻击 (Detector control attack)

- 激光伤害攻击 (Laser damage attack )

在这些QKD检测端安全隐患中,尤以“检测器控制攻击”最为复杂严重。检测器控制攻击又可细分为:检测器致盲攻击;检测器后门攻击;检测器超线性攻击。

[2] “Secure quantum key distribution with realistic devices” P.36

[3] 实际 QKD 系统中,因为器件的不完美性导致一系列安全性漏洞,针对这些安全漏洞存在多种攻击方案。2012 年多伦多大学的 Hoi-Kwong Lo 等人提出的测量设备无关的量子密钥分发协议(measurement-device-independent quantum key distribution, MDI-QKD)关闭了 QKD 系统所有测量端的漏洞。在 MDI-QKD 中通信双方 Alice 和 Bob 分别随机制备 BB84 弱相干态,然后发送给一个不可信的第三方 Charlie 进行贝尔态测量,根据 Charlie 公布的贝尔态测量结果 Alice 和 Bob 建立安全的密钥。MDI-QKD 可以等价为一个时间反演的 BBM92 协议。

谢谢关注评论。