徐令予博客

考槃在涧,硕人之宽。独寐寤言,永矢弗谖。考槃在阿,硕人之薖。独寐寤歌,永矢弗过。考槃在陸,硕人之轴。独寐寤宿,永矢弗告。QKD加PQC 捆绑难成夫妻

作者:王雪金博士

BB84 (QKD)的安全性有两个前提:即经典通道两端必须是通过相互认证的;同时经典通道提供数据的完整性保证。由于现有的公钥密码被假定不再安全,就认证而言只剩下预置密钥一条路可走。但预置密钥是一条死路。

最近潘院士团队与合作院校完成了国际上首次量子密钥分发(QKD)和后量子公钥密码(PQC)的融合。研究者在两个可信中继之间使用基于PQC公钥密码的数字证书来做用户认证代替现有的预置密钥认证. 试图来弥补QKD不提供信源认证的短板(QKD does not provide a means to authenticate the QKD transmission source — NSA 2020)。

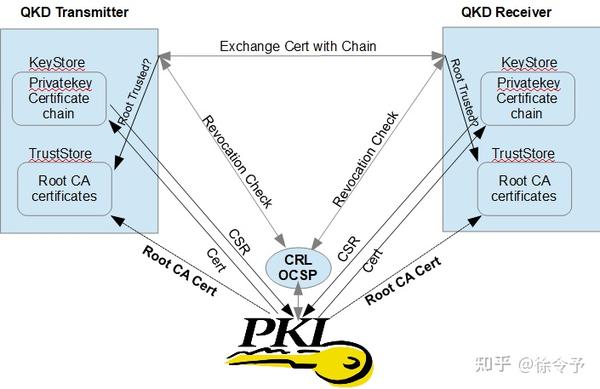

我们已经多次指出基于可信中继的QKD只是密钥分发而已, 已经不再是所谓的量子密钥分发(BB84)了, 再加入PQC作可信中继数字证书认证效果适得其反。QKD一旦用上PQC,就必然与公钥基础设施脱不了干系。作为公钥基础设施的架构师加上20+年的用户认证经验,我认为QKD的经典通道中加入基于数字证书的用户认证实在不是一个好主意。

公钥基础设施(Public Key Infrastructure,缩写PKI)是一组由硬件、软件、参与者、管理政策与流程组成的基础架构,其目的在于签发、管理、存储以及撤销数字证书。公钥基础设施借助证书签发机构(CA)将用户的个人身份跟公钥捆绑在一起。但数字证书先天不足,带有严重的缺陷。从论文用词来看,论文作者对数字证书的认证似乎并不太熟悉。中继认证过程中对数字证书的验证漏掉了非常重要的步骤且对数字证书的先天缺陷只字未提。

数字证书究竟有哪些缺陷?

数字证书最大的缺陷是"可信"。你必须相信证书签发机构(CA)。全球有超过一百多个被认可的证书签发机构,它们可以给任何个人集体单位签发证书。你也可以从任何一个或多个(CA)购得证书。但你必须相信它们不会乱发证书, 不管是故意的还是无心的。不久前建立的证书透明性(Certificate Transparency)就是为了发现是非有机构签发伪证书,但其效果有限。

第二个大缺陷是"吊销"。就像护照在允许你出境或入境前出入境管理局会验证确认你的护照是非已被吊销。同样数字证书的验证过程中必须确认该证书是非已被吊销。很遗憾,PKI现有的吊销证书手段 CRL 和实时查证服务OCSP 有很多不足。

第三大不足是"验证"。证书是非有效取决于数字证书链的验证是非通过。数字证书链的顶端是根证书(Root CA Certificate)。只有在可信商店(Trusted Store)的CA签发的证书才被认可。但很不幸,那个商店的安保很弱,加入伪CA并不难。

PKI还有其它不足。QKD自认”无条件安全”。一旦和PKI联姻那其整体安全性将不再是”无条件安全”, 何苦呢? 有人一定会好奇,为什么QKD不应该用PKI,而经典通信却可大量使用呢?这是由于它们追求的目标完全不同。经典通信追求通信的足够安全而非无条件安全,这也就是为什么QKD和PQC的结合没有意义。

量子通信QKD的初心是追求“无条件安全”,但是QKD在工程实践中使用了非常不安全的“可信中继”,现在又釆纳了有条件安全的PQC,量子通信抛弃了自己的初心就变得什么都不是!

PQC自带密钥分发根本不需要QKD,QKD连备胎都不是。QKD和PQC的融合给我一种感觉是自以为”貌美如花”的大龄剩女看上了隔壁有妇之夫急于想上位。

参考资料

Experimental authentication of quantum key distribution with post-quantum cryptography Liu-Jun Wang, Kai-Yi Zhang, Jia-Yong Wang, Jie Cheng, Yong-Hua Yang, Shi-Biao Tang, Di Yan, Yan-Lin Tang, Zhen Liu, Yu Yu, Qiang Zhang & Jian-Wei Pan npj Quantum Information volume 7, Article number: 67 (2021)