徐令予博客

考槃在涧,硕人之宽。独寐寤言,永矢弗谖。考槃在阿,硕人之薖。独寐寤歌,永矢弗过。考槃在陸,硕人之轴。独寐寤宿,永矢弗告。量子通信技术困境之三:极不安全的可信中继站

作者:徐令予

在本系列的前二文中,我们详细分析讨论了量子通信的二大技术困境:“极低的成码率”和“不能与互联网兼容”,本文的重点是分析“量子通信”的第三大技术困境:“极不安全的可信中继站”。这三大技术困境就是量子通信迈向工程实用化道路上难以逾越的三座大山。俗话说“一山当关,万夫莫开。”现在一共是三座大山。量子通信工程化难,难于上青天!这里需要特别强调,量子通信所面临的这三大技术困境是被物理原理所决定了的,单靠工程技术的进步是不可能取得实质性改变的。

从技术层面上来看,依靠光纤的“量子通信”的主要障碍在密钥单次分发的有效距离上,目前能到达一百公里已经接近极限了,这是被单个光子在光纤中最大传播距离所决定的。这个距离障碍严重影响了“量子通信”的工程实用价值。目前的解决方案是设立中继站。但是“量子通信”中继站与传统光通讯的放大中继有着本质的区别,传统中继器只是将信号进行过滤重整放大,但是“量子通信”中每个光子都单独携载密钥信号,根据不可克隆原理,单光子的偏振态是无法直接复制的。因为量子状态的维持和接力太困难,为了跨越这百公里传递的坎,只能委屈求全使用所谓的“可信中继站”方案,采用了密钥接力传递这个下下策。

使用“可信中继站”的QKD的具体方案目前主要有两种,它们本质上没有区别,都是在每个可信中继站反复地加密解密以接力方式传递密钥。下面将着重分析解剖其中的一种方案。

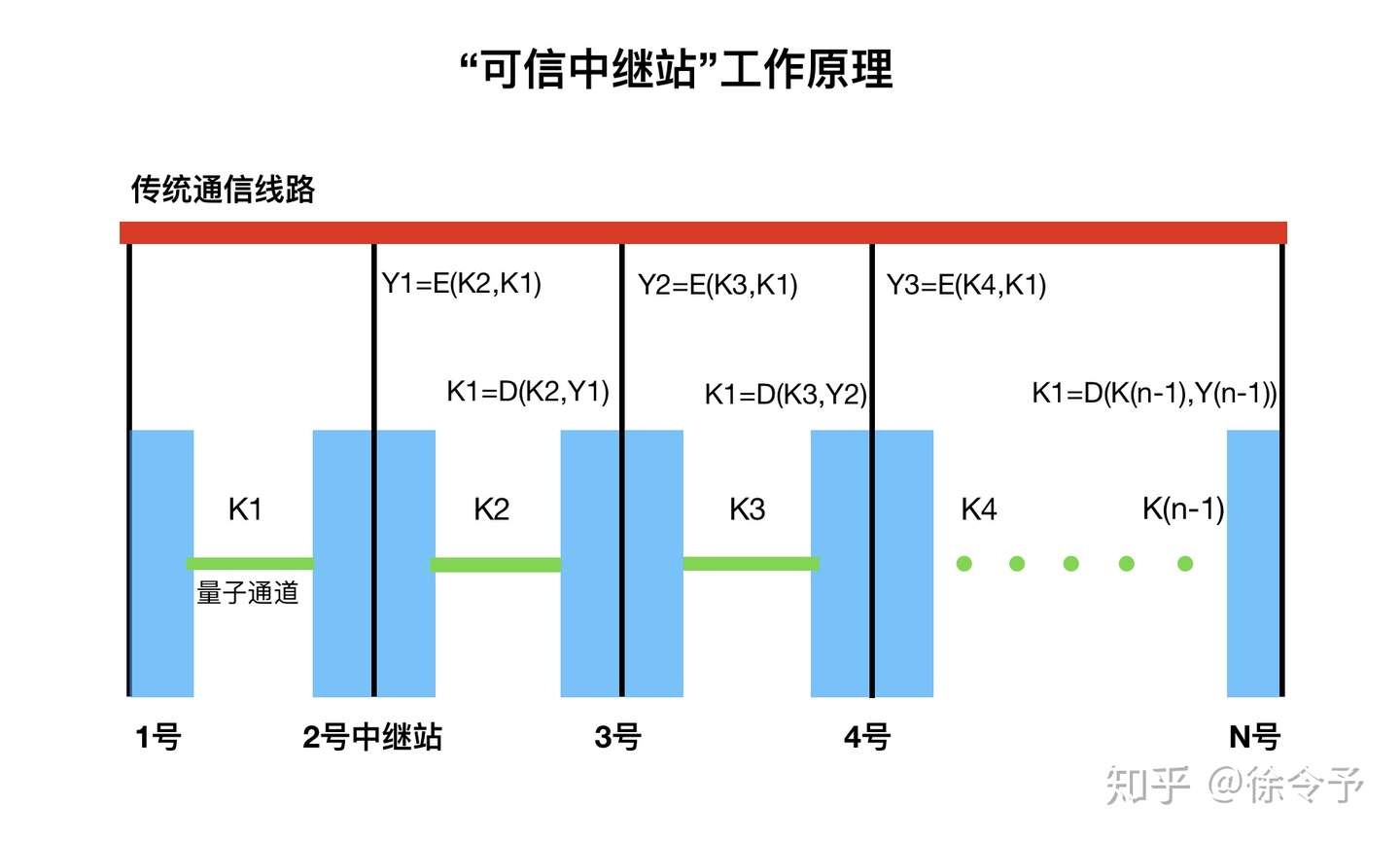

QKD“可信中继站”其实就是一个量子通信的量子信号发送器与接收器的复合体,再加上计算机进行密钥的加密与解密。这些“可信中继站”需要两个通信连接通道,一个是光纤组成的量子通道(绿色),另一个是传统的通信通道(红色),详见下图。

假设我们有一串“可信中继站”,记作1号、2号、3号…最后是N号。密钥接力传递的具体流程是这样的:先在1号和2号之间通过绿色的量子通道作量子密钥协商,产生一个密钥K1。同样在2号和3号之间产生一个密钥K2,以此类推得到N-1个密钥。2号把K1作为待传输的明文,以K2为密钥使用对称密码算法对它加密,密文Y1通过红色的传统通道送达3号,3号用K2解密得到密钥K1的明文。3号用相同方法把K1传输给4号…。依次类推,“可信中继站”就这样一路把K1传递给N号,这样在1号与N号之间就取得了一个共享密钥K1。

请注意,1号与N号之间得到的共享密钥K1根本不是在所谓的无条件安全的量子信道中传递的,K1其实是用传统对称密码加密后在传统线路上一路传递的。为什么密钥传输过程会变得如此扭曲呢?究其根本,是被BB84那个破协议给害的。我们多次指出BB84无法提供量子密钥分发,它仅是量子密钥协商,“分发”和“协商”差之二字,失之千里。“分发”的密钥是在过程开始前已被确定,而“协商”的密钥是在过程完成后才被确定。“协商”密钥的不确定性决定了N个“可信中继站”之间必然产生出N-1个不同的密钥。但是真正需要的是在起始和终点两站之间共享一个密钥,出于无奈,就只能把K1用对称密码算法不断地重复加密和解密一路传递下去。

这里揭开了一个秘密,所谓的“量子通信”不仅加密解密算法依靠的是传统对称密码,只要通信距离超过一百公里,“量子通信”连密钥分发其实依旧用的是传统对称密码。“量子通信”骨子里用传统密码分发密钥,对外却宣称量子密钥分发,走的是中成药里暗中渗进西药然后高价叫卖的套路。

一个密码系统无非就是做两件事:1)加密解密的算法;2)密钥的分发,而“量子通信”在加密算法和密钥分发这两件事上全要依靠对称密码,那么它在密码系统中就注定了没有立足之地。不信,让我们把上图中的量子信道全部切断,看看能否让两个终端(1站和N站)之间安全地建立共享密钥。

为了防中间人攻击,量子通信的双方必须事先建立初始密钥(或称tag)。我们可以让可信中继站之间利用初始密钥和随机数通过普通线路建立过程密钥[1],然后用这些过程密钥从第一站起把一个任意确定的密钥K1一路加密解密,直至送到终端N站。整个过程没有使用量子信道,使用都是对称密码加密解密算法并在传统线路上传输,安全性与前面介绍的使用可信中继的量子密钥协商过程没有区别,但是更高效、更经济、更方便。请问为什么还需要QKD?

“量子通信”不仅成事不足,而且绝对是败事有余。在每个“可信中继站”里,密钥K1被解密成为明文,密钥K1在每个“可信中继站”中都会以明文方式出现并与计算机等各种硬件亲密接触。因为中继站同时接入量子信道和普通外网线路,所以中继站中的计算机其实是接在外网上的,任何知道计算机网络攻防的普通IT工程师都知道这意味着什么。

通信安全需要了解两个概念:信源和信道。密码系统只是保护信道,不保护信源,因为在信息的收发两端必然存在明文暴露时间段,而信源才是泄密的万恶之源。

传统加密通信系统中,信道包括光纤、中继器、路由器、交换机、防火墙等,信息在这些地方都是以密文方式传送,不会泄密。但是量子通信的可信中继站其实已经不只是单纯的信道了,由于密钥以明文形式出现,使得每个中继站变成了信源。传统京沪通信光缆就是一个完整单一的信道,加密生成的密文不怕被窃取,但是京沪量子通信干线这个2000多公里的信道切成30多段,每段的中继站都是信源。这在原本安全的系统中,人为添加了30多个严重的安全隐患!

破解密文容易还是用黑客手段攻破计算机防护容易,答案是不言而喻的。量子通信的可信中继站为密钥失窃敞开了大门。一条量子通信干线有30多个节点可供攻击,任何一个节点陷落都意味着密钥的失窃,立即全线崩溃。

对于量子通信的可信中继站的严重安全隐患,量子通信工程的推动者们束手无策,他们不是在技术上尽求积极主动的应对措施,而是釆取了被动的、最不负责任的下下策。他们把这些中继站定为物理隔离,用人力保护这些中继站不受黑客功击,企图以此取得通信用户的信任,这也是“可信中继站”名称的由来。

何谓“物理隔离”?这意味着所有这些专用网络设备必须日夜24小时守卫不让任何人接触。这就必然引起另外一系列的安全隐患:1)如何保证这支守卫团队中每个成员的绝对可靠和忠诚?切记,保垒再容易从内部攻破。2)如果使用远程监控系统,那么这些远程监控系统的通信安全又用什么方法来保证?难道再用量子通信来保护远程监控系统?这还有完没完?3)如何保证中继站的各种专用设备的设计、制造和维护人员的忠诚可靠?选择什么样的公司才能获得绝对安全可靠的设备和服务呢?

在釆用“可信中继站”问题上,量子通信工程推动者的态度是极不负责任的。更令人不可思议的是,他们对自己的失职不以为耻反以为荣。《纽约时报》12月3日发表题为《量子加密竞赛方兴未艾,中国已领先一步》的文章,其中引述了中国著名量子通信专家的一个观点:

“利用传统的通信方式,窃听者可以在光纤线路上每一点拦截数据流。政府难以探测到线上的拦截点的位置。陆教授表示,量子加密技术可以将京沪沿线1200英里的可能被攻击的点减少到了几十个。”

我无法判断《纽约时报》在引述过程中是否发生差错,如果量子通信专家们真以为在光纤线路上拦截数据流就可以窃取通信秘密,那么他们的密码学常识已经低到令人震惊的地步。在通信线路上所有重要信息(包括密钥)都是经对称密码加密后以密文方式传递的,这些密文在信道上传输从来不用担心被拦截和窃听,这是密码学的基本常识。即使真有一天量子计算机进入实用阶段,受威胁的也仅是非对称密码,传统对称密码的安全性是充分足够的。

如果量子通信专家坚持认为经对称密码加密后的密文在通信线路上传输是不安全的,在整条通信线路上是需要点点设防的,那么请问,量子通信在取得共享密钥后,不是也用对称密码加密得到密文再送通信线路传输的吗?事实上本文前面已经指出,只要距离超过百公里,量子通信中的密钥其实也是以密文方式在传统线路上传输的。难道在这些通信线路上也需要点点设防吗?如果不釆用双重标准的话,那么量子通信也需要在线路上点点设防,再加上可信中继站重点设防,量子通信需要的设防地点和人力不是仍比传统方式多得多吗?量子通信专家们不仅缺乏密码学基本常识,连思维逻辑都是极其混乱的。由这些专家指导建设京沪量子通信干线实在令人担忧。

京沪量子通信干线中的可信中继站是个死穴,那么用量子通信卫星就有救吗?近期量子通信的宣传避而不谈京沪量子干线中的许多问题,把关注的重点引向墨子号卫星。他们有意或无意地误导公众,似乎有了卫星的量子密钥协商分发,远距离量子通信就有了一点希望。其实这是狡辩的贯用手法,想用新的谎言去掩盖旧的谎言。

用卫星协商分发密钥在技术上问题更多更不成熟,有关的批评和分析文章也不少,有兴趣的可参考阅读李红雨发表在科学网的文章[2]。在这里我还是持一贯的宽以待人的立场,不在技术细节上纠缠,把质疑落实在无法回避的硬伤上,卫星量子密钥协商分发的死穴在“最后一公里困境”上。

我们先退一万步,假设卫星的量子密钥协商分发万无一失,在两个量子卫星通信地面站之间协商分发成功一个共享密钥k,请问下一步怎么办?绝大多数的通信用户至少位于量子卫星通信地面站一公里之外,那么这个共享密钥k又用什么方法送过去呢?这里无非是两种办法,一是用传统对称密码加密传送,二是用“量子通信”的可信中继站方法。后一种方法实际上也还是对称密码加密传送,因为“量子通信”只是两站之间的量子密钥协商,它是没有办法把密钥k分发到下一站的。这一点本文前面已经分析过,不再重复。

通信安全是遵循水桶短板原则的,一个通信系统的安全度是被系统中最不安全的部份所决定的。如果对称密码传送密钥是不安全的,而卫星量子通信因为“最后一公里”问题又必须使用对称密码传送密钥,那么发展卫星量子通信技术又有何用?如果对称密码加密传送密钥是安全的,那么为什么不全程使用对称密码加密传送密钥呢?用对称密码对密钥加密生成密文后,可用微波中继、海底电缆、甚至通过互联网送之天涯海角的各个角落,比起量子通信卫星传送不知要方便高效多少倍。

这里所谓的“最后一公里”当然不是指传输距离只有一公里,在大多数情况下,从量子卫星地面站到用户的距离远超一公里。在遥远的将来也许可以建造更多经济小型地面站,地面站与用户之间的距离可以大幅缩小。但是只要从独立的卫星天线到用户终端的距离不是零,这个“最后一公里困境”就无法回避。

从通信技术层面上看:距离超过一百公里的“量子通信”必须依靠带有严重安全隐患的“可信中继站”技术,密钥经过每个中继站都必须赤身露体面对硬件设备。量子通信的可信中继站为密钥失窃敞开了大门。一条量子通信干线有30多个节点可供攻击,任何一个节点陷落都意味着密钥的彻底暴露。利用卫星空中分发密钥即使不计技术困难和经济效益,更大的挑战是“最后一公里困境”,必然还得面对“可信中继站”的这个死结。

综上所述,使用“可信中继站”的量子通信工程的总体安全性远不及传统密码系统。

参考资料

[1] 徐令予:企业网环境中的密钥分发管理